ThreatARMOR IXIA, solution d’optimisation des firewalls

21 avril 2017

2 minutes

Une première ligne de défense

L’évolution de la complexité et de l’intensité des menaces sur Internet a entrainé une augmentation rapide du nombre d’équipements nécessaires pour sécuriser le réseau et traiter les menaces émergentes. En parallèle, les fonctionnalités des firewalls et des systèmes IPS/IDS existants ne cessent d’être développées pour améliorer leurs capacités dans la détection des menaces, l’inspection des malwares, la prévention des pertes de données, la mitigation DDoS et autres. De ce fait et des remontées de données des sondes, les équipes de sécurité se retrouvent inondées d’informations dans leurs outils SIEMs et submergées par des faux-positifs qui doivent être investigués.

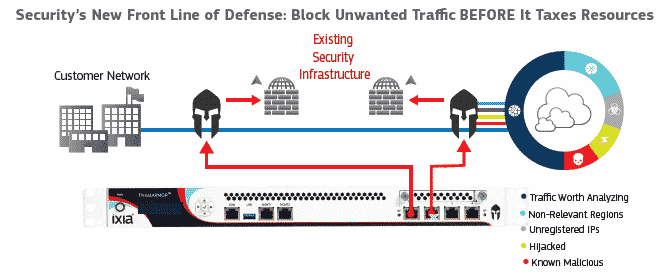

ThreatARMOR™ établit une nouvelle ligne de défense, supprimant le trafic indésirable en provenance de zones géographiques et adresses IP connues comme potentiellement dangereuses, avant qu’il ne frappe votre infrastructure de firewalls existante. Une même appliance ThreatARMOR peut être déployée en amont et en aval de vos équipements de sécurité périphériques (firewalls). Celle-ci identifiera les équipements internes infectés, bloquera les communications de Botnets, permettant de réduire le trafic entrant en provenance de sites litigieux et/ou des pays non souhaités sur votre firewall. Même les connexions cryptées provenant de ces sites seront automatiquement interdites.

ThreatARMOR™ n’utilise pas de signatures et il n’y a pas de faux positifs. Tous les sites bloqués sont listés avec une preuve visible à l’écran des activités malicieuses telles que les malwares ou le phishing, avec la date la plus récente et des captures d’écran. La liste des sites bloqués est constamment mise à jour par le Centre de recherche ATI (Application and Threat Intelligence) d’Ixia via le Cloud toutes les cinq minutes.

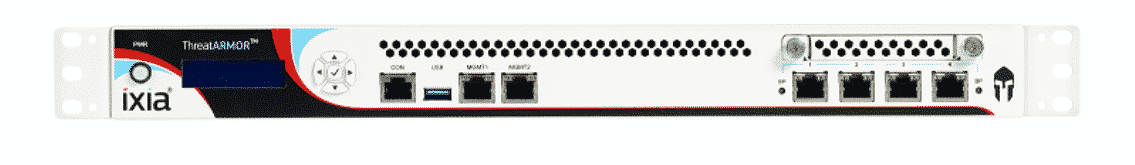

Des fonctionnalités telles que la double redondance des alimentations et les interfaces Ethernet cuivre 1GbE et fibre 10GbE avec un mode Bypass intégré garantit la disponibilité du réseau.

Caractéristiques principales :

- Réduit la surface d’attaque en éliminant le trafic malicieux

- Stoppe le trafic provenant de pays blacklistés

- Identifie rapidement les systèmes internes compromis

- Bloque les connexions entrantes et sortantes impliquant les logiciels malveillants connus, les

- Botnets et les sites de phishing

- Pas de faux positifs – preuve claire des comportements criminels pour tous les sites bloqués

- Service de mise à jour cloud du Centre de recherche ATI d’Ixia

- Double alimentation redondante et Bypass intégré pour un maximum de fiabilité

"Vision One d’Ixia fournit une riche combinaison de caractéristiques et de fonctionnalités qui répondent aux besoins de visibilité et de sécurité spécifiques de nos clients de l'entreprise. En particulier, la nouvelle plate-forme Vision One est unique dans sa capacité à fournir un point d'entrée à bas coût, permettant à nos clients de se développer ensuite selon le besoin."