Bypass Inline

11 mars 2019

4 minutes

Avec la croissance constante des débits de données réseau, les architectes et administrateurs de sécurité ont besoin d’une architecture permettant à leurs outils de prévention de menaces de faire face efficacement sans compromettre la résilience du réseau. Qu'en est-il aujourd'hui ?

La fonctionnalité de bypass inline logique et physique donne la possibilité aux administrateurs sécurité de maximiser simultanément la prévention des menaces, la résilience de la sécurité et la disponibilité du réseau.

Avec cette approche, les architectes de sécurité peuvent mettre fin à la démultiplication des outils, réduire les coûts imputables aux outils et réduire significativement le temps nécessaire pour le déploiement d’initiatives de prévention des menaces au sein de leurs entreprises.

Le casse-tête « Perturbation/Défense »

Sur les marchés actuels évoluant rapidement, les entreprises dépendent de réseaux haute vitesse afin de stimuler la collaboration, d’améliorer l’innovation et d’accroître la productivité. Malheureusement, les débits de données réseaux croissants et les mises à niveau de réseau qui en résultent ont des répercussions considérables pour les administrateurs sécurité, particulièrement ceux qui dépendent d’outils inline de prévention des menaces haut de gamme.

Ces outils n’arrivent tout simplement pas à s’adapter à la vitesse croissante des réseaux. Comme le trafic est transmis plus rapidement, les outils ne disposent pas soit du temps nécessaire, soit de la capacité requise pour traiter l’ensemble du trafic.

En conséquence, le risque d’attaque s’accroît, ce qui en retour peut invalider les investissements et les bénéfices des réseaux haute vitesse pour les entreprises.

Tous les trafics ne sont pas égaux ; ou du moins ils n’ont pas tous besoin d’être inspectés de la même manière

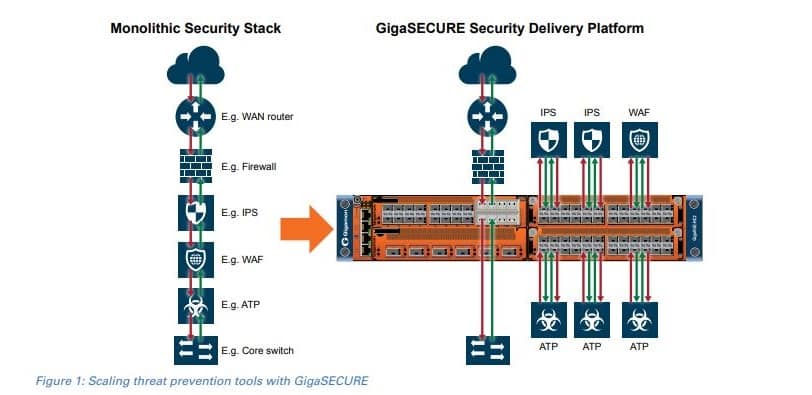

Dans de nombreux cas, les outils de sécurité inline ne sont pas en mesure de gérer des débits de trafic plus élevés lors d’une mise à niveau du réseau - par exemple, de 10 Gb à 40 Gb -, et les entreprises se voient contraintes de mettre à niveau leur infrastructure de sécurité, ce qui s’avère fastidieux, voire impossible du point de vue architecture ou irréalisable financièrement.Une alternative à une mise à niveau complète et onéreuse est d’accroître l’efficacité des outils existants en leur transmettant uniquement des données appropriées à traiter. Il n’est pas nécessaire que tous les outils de sécurité inspectent l’ensemble du trafic. Par exemple, un pare-feu pour application Web (WAF) doit uniquement inspecter le trafic Web, il n’est pas nécessaire qu’un système de prévention d’intrusion (IPS) ait à ré-inspecter du trafic déjà inspecté dans une autre zone, et un système pour menaces avancées persistantes (ATP) n’a peut-être pas à inspecter le trafic issu d’une zone interne ou d’une catégorie de trafic spécifique raisonnablement sécurisé.

Améliorer la sécurité sans compromettre la disponibilité du réseau

Autrement dit, différents trafics doivent être traités différemment. En bref, il s’agit in fine de transmettre le trafic approprié à l’outil adéquat au moment opportun. Si un outil de sécurité reçoit uniquement les données réseau précises devant être inspectées, plutôt que de se voir surchargé par des données non pertinentes, alors l’outil peut faire face aux volumes de données croissants et commencer à détecter et prévenir plus de menaces.La plateforme de sécurité GigaSECURE de Gigamon constitue un collecteur de paquets réseaux de nouvelle génération spécialement conçu à des fins de sécurité. Elles intègrent entre autres une fonctionnalité nommée "Bypass-Inline" permettant de maximiser l’efficacité des outils de prévention inline sans compromettre la disponibilité du réseau en permettant au personnel opérationnel de sélectionner et de distribuer un trafic spécifique vers différents outils de sécurité inline.

De façon assez similaire à la façon dont un système de navigation GPS fournit des mises à jour de la circulation en temps réel et suggère des routes alternatives autour des zones de congestion, la protection bypass peut détecter la défaillance d’un outil actif et rediriger le trafic vers un outil de secours. Elle évalue constamment l’état des outils inline par le biais de paquets «heartbeat» bidirectionnels. En cas de défaillance d’un outil de sécurité inline, les options de configuration permettent de contourner soit le lien réseau défectueux soit l’outil de sécurité défaillant afin de maximiser la disponibilité.La fonctionnalité de bypass inline logique et physique intégrée dans la plateforme GigaSECURE de Gigamon, permet de maximiser simultanément la prévention des menaces, la résilience de la sécurité et la disponibilité du réseau.

Avec cette approche, les architectes de sécurité peuvent mettre fin à la démultiplication des outils, réduire les coûts imputables aux outils et réduire significativement le temps nécessaire pour le déploiement d’initiatives de prévention des menaces au sein de leurs entreprises.