Cybersécurité, un paysage dantesque

4 janvier 2019

6 minutes

La cybersécurité peut apparaître extrêmement complexe quand on regarde le nombre de sociétés proposant des solutions de détection, de protection et de remédiation face aux cyberattaques. Que faire face à une telle complexité ? Pour vous guider, nous vous recommandons 4 lignes de défense.

Le groupe de conseil américain Momentum Cybersecurity publie régulièrement l’almanach de ces sociétés et le paysage peut sembler dantesque. En parallèle, il n’y a pas une seule journée, sans que la presse n’annonce une nouvelle cyberattaque : vol de données, hameçonnage, infiltration, paralysie… Les armes numériques sont en pleines croissances et les dégâts peuvent être redoutables.Le B.A. ba commence avec une gestion saine de son réseau informatique grâce à une mise à jour de l’ensemble des systèmes. De nombreuses cyberattaques reposent sur des failles connues qui n’avaient pas été colmatées au sein des systèmes informatiques. Ces opérations de mise à jour doivent être planifiées et programmées dans la mesure du possible.

En parallèle de cette gestion saine du réseau, 4 lignes de défense peuvent être proposées :

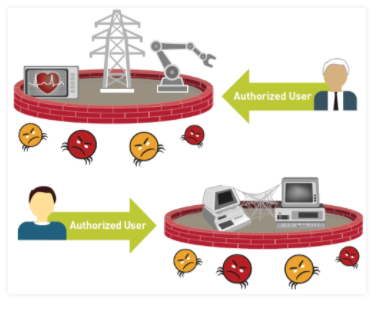

Certaines attaques reposent sur le cas classique de réseau mal construit. Le réseau est construit à plat ce qui signifie qu’une fois à l’intérieur, l’intrus peut se promener n’importe où dans le système. Pour éviter cela, il s’agit de segmenter le réseau, voire de le micro-segmenter.

La segmentation va permettre de limiter l’exfiltration de données. Les serveurs d’applications et données sont assignés à différents segments en fonction de leur niveau de confidentialité et de leur facteur de risque. Leur accès est alors étroitement contrôlé. Cela limite non seulement l’accès des utilisateurs aux données sensibles de l’entreprise mais aussi, si une violation survient, cela limite l’exfiltration à un seul segment.

La segmentation permet aussi de *réduire la surface d’attaque* en particulier pour les systèmes vulnérables. En effet de nombreuses organisations se retrouvent avec des systèmes plutôt anciens pour effectuer des fonctions cruciales. Cependant, ces systèmes, de part leur nature ou pour des raisons de disponibilité, ne peuvent pas être mis à jour (patchés) ou décommissionnés pour être maintenus. Ce sont par exemple des systèmes de fabrication fonctionnant sur des OS obsolètes ou encore des fonctions d’acquisition de données de type SCADA dont la mise à niveau peut s’avérer impossible. La *micro-segmentation* du réseau peut limiter l’exposition de ces systèmes vulnérables et réduire la surface d’attaques en la limitant à un groupe spécifique de machines.

La segmentation doit s’appliquer à l’ensemble du réseau, que les données soient dans le cloud privé, dans le cloud public ou hébergées en SaaS. Chaque groupe d’utilisateurs ne doit avoir accès qu’aux applications et aux données associées à ce groupe. L’accès à toute autre donnée ou application doit lui être interdit.Il est ensuite nécessaire de contrôler les accès aux données pour tous les utilisateurs. Le contrôle se déroule en plusieurs étapes :

|

La segmentation doit s’appliquer à l’ensemble du réseau, que les données soient dans le cloud privé, dans le cloud public ou hébergées en SaaS. Chaque groupe d’utilisateurs ne doit avoir accès qu’aux applications et aux données associées à ce groupe. L’accès à toute autre donnée ou application doit lui être interdit.Il est ensuite nécessaire de contrôler les accès aux données pour tous les utilisateurs. Le contrôle se déroule en plusieurs étapes : |

|

- l’authentification de l’utilisateur afin de vérifier qu’il s’agit bien du bon utilisateur et qu’il ne s’agit pas d’une usurpation d’identité,

- le contrôle de l’intégrité du poste de l’utilisateur afin de vérifier qu’il est conforme à la politique de sécurité de l’organisation

- l’assignation à son groupe afin d’avoir accès qu’aux données et applications qui lui sont autorisée

Ce contrôle d’accès doit se faire dès que l’utilisateur souhaite accéder au réseau, qu’il soit à l’extérieur de l’entreprise (en déplacement, en télétravail…) ou à l’intérieur de l’entreprise.Un groupe d’utilisateur est particulièrement sensible, celui des administrateurs systèmes et réseau. Ces utilisateurs ont des accès privilégiés aux systèmes et aux éléments du réseau. Or cette fonction est souvent externalisée afin d’optimiser les coûts et les opérations à travers différentes zones géographiques. Mais employer des prestataires présente un risque de sécurité considérable pour l’entreprise. En effet, alors qu’ils opèrent souvent à distance et/ou pour une durée déterminée, ils possèdent des droits d’accès privilégiés souvent non-tracés aux ressources de l’entreprise, dont certaines sont de nature sensible voire critique. Il est dès lors indispensable pour la société d’avoir une visibilité complète des accès de ses différents prestataires sur ses ressources stratégiques et critiques et de monitorer leurs actions pour protéger leurs actifs.Dans ce cadre, les équipes Interdata sont récompensées par Wallix, éditeur de logiciels de cybersécurité, pour leur implication dans la promotion et la vente de leurs solutions en 2018.Une fois l’utilisateur correctement authentifié, il s’agit de vérifier le contenu des données entrantes et sortantes du réseau. Ce contrôle de contenu s’appuie sur différents outils tels que les anti-virus, les anti-spams, le filtrage d’URL, le filtrage d’adresses IP…

En complément, les outils de sandboxing permettent de vérifier la vulnérabilité potentielle d’un fichier inconnu. Le sandboxing est une inspection rigoureuse d’un fichier qui peut demander énormément de ressources en particulier lors d’attaques à plusieurs niveaux.Le code du fichier doit être entièrement exécuté dans la sandbox avant de pouvoir être analysé et il faut explorer tous les chemins d’exécution du code, y compris éventuellement des modules supplémentaires que le code malveillant essaie de télécharger. Ainsi un fichier détecté comme malveillant est bloqué avant même d’être arrivé sur le poste de l’utilisateur.Enfin il faut protéger les infrastructures afin qu’elles soient toujours disponibles pour les utilisateurs. En effet certaines attaques ont pour objectif non pas de voler des données mais de rendre le réseau indisponible.

C’est le cas de attaques de type DDoS qui repose sur le principe de saturation : saturation de la bande passante, saturation du réseau, saturation du serveur d’application. Pour se protéger de ce type d’attaques, l’ENS a mis en place une solution qui lui a apporté de la visibilité au niveau applicatif et au niveau des utilisateurs, un contrôle fin de la bande passante par utilisateur et par application et enfin une protection contre les attaques DDoS.

Les applications web sont aussi vulnérables. De part leur structure ouverte, elles représentent une cible de choix pour les cyber-attaquants. Pour les protéger, les WAF (web application firewall) scrutent le contenu des requêtes HTTP, FTP et SMTP pour découvrir des actions anormales, comme par exemple la redirection vers un autre site de la demande d’affichage de la page de paiement, ou l’injection de code inattendu dans l’URL que demande le navigateur d’un pirate.

La complexité des infrastructures numériques distribuées dans le cloud privé, le cloud public, le SaaS fait en sorte que les équipes de sécurité ont du mal à suivre les changements, les anomalies et les procédures de sécurité. La menace est si grande, si rapide, si complexe et si mouvante qu’il est impossible pour les humains de rester en phase.

Il est alors nécessaire d’ajouter du machine learning et de l’intelligence artificielle pour observer en temps réel la vie du réseau et ainsi détecter les changements qui pourraient indiquer une intention malveillante. En observant les changements en temps réel et en corrélant des événements de prime à bord anodins, il est possible de repérer une attaque à ses prémisses avant qu’elle ne cause des dégâts.

Vectra Networks se propose d’ajouter cette touche d’intelligence artificielle afin de mieux détecter les attaques complexes.Une fois la menace détecter, il s’agit d’automatiser la sécurité à travers l’ensemble du réseau en s’appuyant sur différents éléments actifs (Firewall/ contrôleurs/ commutateurs/ bornes WiFi) pour créer un domaine de défense unifié. Cet ensemble doit permettre une réponse appropriée de manière automatique, en écosystème, par opposition à une somme d’éléments de sécurité isolé les uns des autres.

Cet article fait partie des catégories

Cybersécurité