Sécurité réseau : comment faire face aux menaces internes

8 mars 2019

5 minutes

Les brèches de sécurité IT touchent de nombreuses entreprises. Le volume, l’échelle et l’ampleur des cyberattaques forcent les entreprises à repenser leur façon de déployer, gérer et préserver la cybersécurité. Vous êtes concerné ? Et si vous repensiez totalement votre perception et votre modèle de fonctionnement de la cybersécurité ? Interdata vous explique.

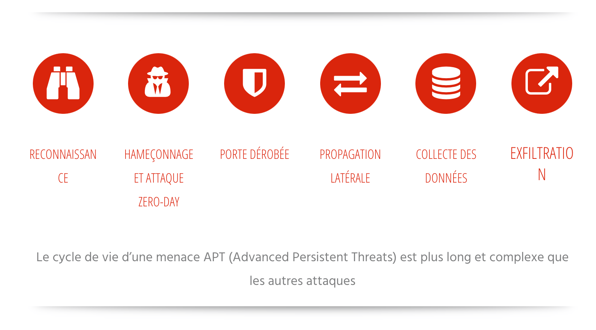

Anatomie d’une menace persistante avancée

Les menaces d’aujourd’hui ont une envergure industrielle et sont beaucoup plus sournoises, sophistiquées et destructrices. On regroupe bon nombre d’entre elles sous l’appellation de « Menaces persistantes avancées » (APT – Advanced Persistent Threats). Ces dernières sont la cause de nombreuses brèches de sécurité récentes. Elles ont tendance à utiliser une variété de méthodes sophistiquées pour compromettre le réseau et s’y installer pendant de longues périodes, d’où leur nom : “Menaces persistantes avancées”.

RECONNAISSANCE

Pendant cette phase, l’auteur de la menace ou le pirate passe un certain temps à comprendre l’activité en ligne de ses cibles potentielles et essaie d’identifier les moyens d’injecter le logiciel malveillant en fonction de cette activité. Par exemple, l’auteur de l’attaque identifie les sites web bancaires ou les réseaux sociaux qu’un utilisateur visite régulièrement, les groupes d’intérêt auxquels il s’abonne, ainsi que ses habitudes en ligne. En fonction de ces informations, l’auteur en question établit un profil de la cible potentielle.

BRÊCHE INITIALE

C’est la phase pendant laquelle l’utilisateur ou la cible est attaquée. Un email ou un article de blog invite un utilisateur ou un blogueur à cliquer sur un URL en lien avec ses habitudes et son profil. Une fois que l’utilisateur a cliqué sur le lien, il est redirigé vers un site web où une vulnérabilité zero-day est téléchargée sur le système de l’utilisateur. C’est ce que l’on appelle un hameçonnage. Les attaques telles que les téléchargements furtifs (drive-by) sont également fréquentes. L’objectif est simplement d’injecter un logiciel malveillant dans le système de l’utilisateur. Dans bien des cas, l’empreinte de ce logiciel malveillant est assez réduite et n’est destinée qu’à créer une porte dérobée (backdoor) servant de canal de communication.

ACCÈS BACKDOOR

Une fois le système de l’utilisateur compromis par le logiciel malveillant initial, ce logiciel malveillant explore les accès cachés qui permettront de traverser le pare-feu, dans le but d’ouvrir un canal de communication avec un centre de commande et de contrôle situé n’importe où dans le monde. Une fois la communication établie, le téléchargement de logiciels malveillants et/ou d’instructions peut commencer.

MOUVEMENT LATÉRAL

Le logiciel malveillant se met ensuite à sonder et à se propager en interne, en recherchant d’autres systèmes vulnérables. Cependant, ce processus est sournois et maquille méthodiquement l’activité du logiciel malveillant tout en minimisant son empreinte. Cette activité peut prendre des semaines voire même plusieurs mois. En d’autres mots, la propagation latérale du logiciel malveillant est très lente et très discrète. Durant cette phase, d’autres “portes dérobées” peuvent être ouvertes dans l’éventualité où l’accès initial serait détecté et fermé.

COLLECTE DES DONNÉES

Une fois que le logiciel malveillant s’est propagé et a accédé à des ressources critiques dans l’infrastructure, il commence par identifier les données critiques pour filtrer ou enregistrer les données en vue de les exfiltrer.

EXFILTRATION

Les données collectées sont ensuite exfiltrées en masse par les différentes portes dérobées. À ce stade, les informations de l’organisation sont gravement compromises. Le pirate peut demander une rançon, dévoiler des données confidentielles ou secrètes ou vendre des informations aux enchères.

Dans bien des cas, l’organisation reste compromise même après l’exfiltration, ce qui la rend vulnérable à des attaques ou des brèches supplémentaires. Dans bien des cas, même lorsque la brèche a été détectée et la quasi-totalité des systèmes compromis a été nettoyée, certains systèmes restent compromis

et indétectés.

Ces systèmes compromis sont ensuite vendus sur des sites de vente de malware (Malware-as-a-service) où des individus ou des groupes peuvent acheter ces équipements infectés. Ce genre de service est devenu une industrie bien rodée, et fournit aux individus et aux organisations un moyen facile et bon marché de tirer parti de systèmes compromis pour lancer des attaques Dos, par exemple.

Tendances IT affectant la sécurité

Plusieurs nouvelles tendances IT peuvent affecter la capacité de votre entreprise à assurer sa sécurité interne :

La combinaison de ces facteurs, c’est-à-dire la nature sophistiquée et évoluée des menaces, l’évolution des modèles de trafic réseau, la mobilité, l’utilisation croissante des technologies SSL et de chiffrage de la part des malwares, ainsi que l’utilisation de modèle de sécurité obsolètes contribue à créer un climat propice aux brèches. Et donc, à compromettre la cybersécurité de votre entreprise.Pour mieux relever ce défi croissant, vous devez :

Comment relever le défi ?

Pour mieux relever ce défi croissant, vous devez :

- Revoir les hypothèses de confiance traditionnelles en matière de cybersécurité ;

Insister davantage sur la détection et le confinement des brèches provenant de l’intérieur, en marge d’une prévention bien rodée.

Ce qu'il faut retenir :

Le réseau étant le principal moyen de relier l’environnement physique, virtuel et Cloud, le trafic réseau s’impose à présent comme une fenêtre permettant à votre entreprise de détecter les malwares et les menaces informatiques. Alors que l’industrie tend à converger vers la détection de malwares à l’intérieur des réseaux, la sophistication des solutions de sécurité devient un problème majeur. Il n’y a pas eu beaucoup de réflexions quant à l’architecture de déploiement de ces solutions, raison pour laquelle nous sommes aujourd’hui confrontés à ces différents défis. Pourtant, la détection de malwares et de brèches dans le réseau est essentielle. Pour venir à bout des problèmes, une approche structurée reposant sur une plateforme est nécessaire. Elle doit offrir la visibilité du trafic nécessaire à une multitude d’appliances de sécurité selon un modèle évolutif, pervasif et rentable.

Cet article fait partie des catégories

Cybersécurité